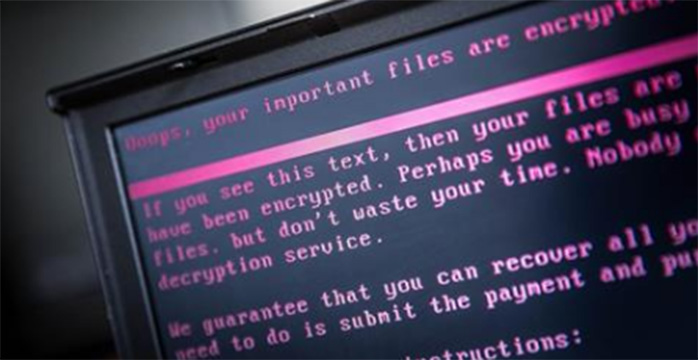

Le programme malveillant qui a attaqué les entreprises mardi est à la fois similaire et différent de WannaCry. Apparemment plus sophistiqué que son prédécesseur, ce rançongiciel d’un nouveau type appelle des parades et des mesures préventives plus techniques et musclées.

Même si la cyberattaque qui affecte les quatre coins du globe depuis mardi 27 juin semble avoir moins touché de systèmes en nombre que Wannacry, elle inquiète les spécialistes. Serait-ce la réplique « sophistiquée » que redoutaient l’Anssi (Agence nationale pour la sécurité des systèmes d’information) et son patron Guillaume Poupart à la suite de la première cyberattaque mondiale du mois de mai 2017? On peut le craindre.

D’après les chercheurs du laboratoire F-Secure, éditeur de logiciels de sécurité informatique, « il s’agit d’une opération bien plus travaillée, plus professionnelle et potentiellement, nettement plus dommageable pour les entreprises qui en sont victimes ». Car ce sont bien les entreprises qui ont été les plus ciblées par cette deuxième vague d’attaque informatique de type rançongiciel, consistant à chiffrer toutes les données des PC et les rendant inutilisables, moins de 6 semaines après Wannacry.

La technique de l’e-mail avec pièce jointe « infectée »

Hors d’Ukraine, où l’intrusion aurait eu lieu via des mises à jour infectées d’un logiciel de paiement de taxes (MEDoc) utilisé par les entreprises locales, c’est la technique « classique » du phishing (hameçonnage) avec une pièce jointe infectée qui aurait été utilisée comme vecteur de l’attaque. « Dans ce cas, un fichier de type .rtf est en pièce jointe du courriel. Une fois ouvert, ce fichier télécharge un document Excel qui à son tour récupère le logiciel malveillant » explique l’Anssi.

« Il suffit d’un seul poste contaminé pour qu’ensuite le logiciel malveillant se répande dans l’entreprise par le réseau » rappelle Gerome Billois, spécialiste sécurité chez Wavestone. La première parade consiste bien évidemment à sensibiliser tous les utilisateurs de PC à ne pas, comme c’est l’usage, cliquer sur les pièces jointes issues d’émetteurs non-identifiés

De leur côté, les particuliers, même s’ils ne sont pas la cible prioritaire de la cyberattaque, ont tout intérêt à activer en mode automatique les mises à jour de Windows et de leur antivirus ou logiciel de détection de malware. Elles se téléchargeront en tâche de fond et s’installeront à chaque mise en route de leur PC.

Il utiliserait deux modes de propagation: en exploitant les failles (corrigées par Microsoft) d’un protocole interne de communication propre à Windows mais aussi, nouveauté, en récupérant sur la machine infectée les mots de passe utilisés par les administrateurs du réseau de l’entreprise pour intervenir à distance sur les PC.

« Jusqu’à présent, ce type d’attaque consistant à voler les identifiants légitimes de la machine était réalisée à la main par un pirate ayant réussi à s’introduire à distance. Ce logiciel malveillant a réussi à automatiser ce mode sophistiqué de propagation » explique Gerome Billois.

La propagation passe aussi par le vol des identifiants du PC

Plus grave, « cette capacité de propagation multiple rend potentiellement vulnérables certains réseaux malgré l’application de mises à jour » explique l’Anssi. En effet, ce logiciel malveillant utilise pour se propager des technologies de supervision à distance de parcs d’ordinateurs de Windows qui permettent habituellement aux administrateurs du réseau de l’entreprise de se connecter à distance et d’intervenir sur le PC local.

Pour contrer ce mode de propagation sophistiquée, l’Anssi via le centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques (CERT-FR) a publié une série de recommandations techniques préventives. Toutes s’adressent aux responsables de la sécurité des systèmes informatiques et consistent à empêcher sur les PC l’exécution de ces processus de prise de contrôle à distance via les protocoles et outils permis par Windows.

En tout état de cause, « s’il n’est pas possible de mettre à jour un serveur ou un ordinateur, il est recommandé de l’isoler, voire de l’éteindre le temps d’appliquer les mesures nécessaires » ajoute l’Anssi sur son site web. En complément, les anti-virus des postes de travail doivent être impérativement mis à jour. « Il existe des moyens de prévenir les rançongiciels via l’application de bonnes pratiques » souligne l’agence gouvernementale. La difficulté particulière pour les entreprises reste de les appliquer sur des centaines ou des milliers d’ordinateurs.

Avec bfmbusiness